Sự kiện

Sàn MEXC là một trong những sản giao dịch tiền điện tử thu hút đông đảo sự quan tâm của nhiều nhà đầu tư. Trong những năm…

- April 4, 2023

- by : Hằng Phạm

- 0

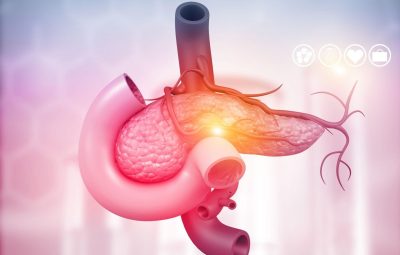

IBD là một tình trạng ảnh hưởng đến hệ tiêu hóa. Các triệu chứng thường bao gồm đau quặn bụng, đầy hơi, táo bón và tiêu chảy….

- September 9, 2022

- by : Thanh Thuy

- 0

COPD là một thuật ngữ chung để chỉ một tập hợp các tình trạng hô hấp tiến triển, tất cả đều gây khó thở. Hai trong số…

- September 9, 2022

- by : Thanh Thuy

- 0

Theo Trung tâm Kiểm soát và Phòng ngừa Dịch bệnh (CDC)hơn 795.000 người ở Hoa Kỳ bị đột quỵ hàng năm và khoảng 610.000 trường hợp đột…

- September 9, 2022

- by : Thanh Thuy

- 0

Lạc nội mạc tử cung là một mãn tính tình trạng mô tương tự như mô thường lót bên trong tử cung phát triển bên ngoài tử…

- September 9, 2022

- by : Thanh Thuy

- 0